Veiligheid is vaak een gevoel (alsmede vertrouwen) en meestal zijn we verbaasd als er iets onverwachts gebeurd.

U kent het thuis wel, de voordeur zit op slot maar de achterdeur of raampjes staan niet op slot of zelfs gewoon open. Ook de brievenbus is vaak gewoon een gat in de deur. Dit vergelijk kunnen we ook maken met de informatiebeveiliging van een organisatie waarbij de centrale firewall dienst doet als voordeur.

Maar bij de bedrijfsbeveiliging (informatiebeveiliging) via een firewall is het veel ernstiger, de voordeur staat voor bepaalde diensten altijd op een kier. Een van deze diensten is toegantg tot de Domain Name System servers.

Domain Name System Server’s (afgekort als DNS servers) spelen een belangrijke rol om organisaties, web diensten en personen te vinden op Internet. Wij kennen allemaal google.nl of google.com als naam. Dit opzoeken vindt altijd plaats via verschillende DNS servers.

Belangrijk om te weten:

- DNS is een kritische service voor alle organisaties mbt toegang tot het Internet.

- DNS technologie is ruim 30 jaar oud (en kan eenvoudig worden misbruikt).

- DNS staat open op alle firewalls (poort 53). Onze metafoor: de voordeur staat hierbij dus altijd op een kier.

Feit(en): Ruim, 91% van alle aanvallen vinden plaats via DNS verkeer. Dit verkeer is noodzakelijk om met de buitenwereld te kunnen communiceren. Het DNS protocol wordt echter op grote schaal misbruikt om aanvallen op te zetten en om data naar buiten te “sluizen”.

Aandachtspunt: Monitoring en bewaking van DNS verkeer is dus absoluut noodzakelijk om de gaten in de beveiliging te dichten. Dit is aanvullend op de andere beveiligingslagen in een organisatie.

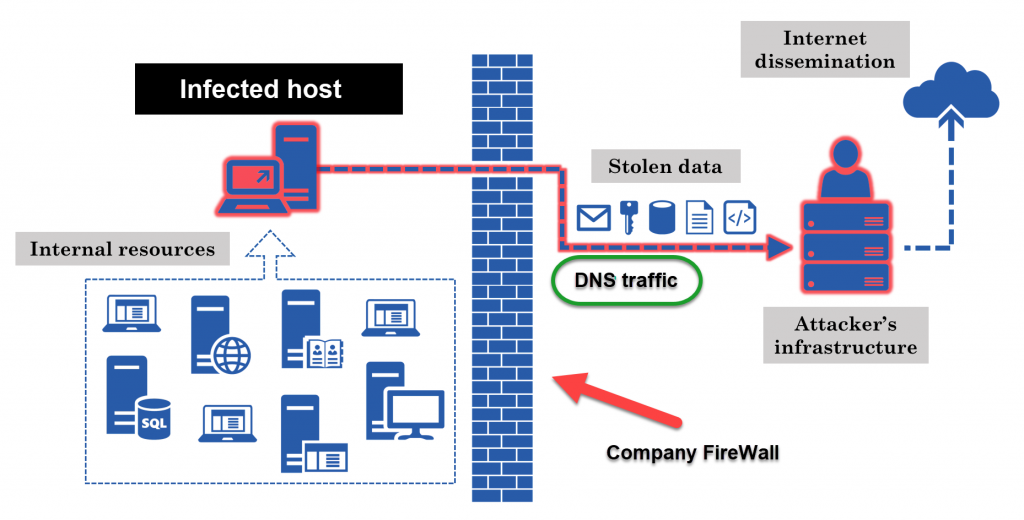

Hieronder een schets hoe informatie (databestanden) eenvoudig kan worden weggelekt via een DNS tunnel.

Opgelet: De pijl kan ook de andere kant op wijzen waarbij nieuwe en betere MalWare (dit is minder goed voor de organisatie) wordt geladen via een DNS tunnel.

Welke beveiliging wordt gekozen bij DNS monitoring

Als gekozen wordt voor een DNS monitoring mechanisme gericht op beveiliging, dan is het de vraag welke tool wordt gekozen en wat is de kwaliteit van deze bescherming?

Wordt het een systeem: (1) die dit er gratis bij doet, (2) wordt het een systeem die dit doet tegen een extra betaling of (3) wordt het een dedicated machine?

De vragen omtrent security

- Wie is verantwoordelijk voor de IT-security?

- Wie is verantwoordelijk voor DNS security?

- Welke methoden, procedures en tools zijn aanwezig om DNS aanvallen te detecteren en te pareren?

- Als bekend is dat een DNS aanval plaatsvind, hoe zou deze dan worden gestopt?

Sleutelwoorden: C2, Command & Control, ET phone Home, Deep Packet Inspection (DPI), DNS Hijack, DGA detect, DGA maskerade, DGA detection, DNS Data Exfiltration, DNS Tunneling, data extrusion, data leakage detection, data leakage protection, Domain Generation Algorithm’s (DGA’s), Random Subdomain Attack (Slow Drip), DNS Cache Poisoning,